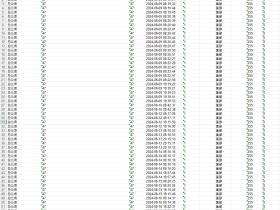

360网站安全检测平台近日发布橙色安全警报称,最新曝光的PHP CGI漏洞已遭黑客攻击,严重威胁利用CGI模式执行PHP的网站服务器。据360检测,国内绝大多数虚拟主机提供商存在此漏洞,攻击者只需找到任意一个PHP文件,即可利用漏洞远程执行恶意代码,从而攻陷整台服务器。目前,国内仅360网站宝可为受漏洞影响的网站提供防御解决方案。

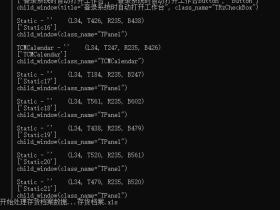

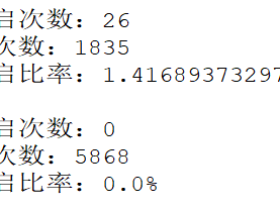

PHP CGI漏洞最早由国外安全研究者于近日公开,其实际存在的时间则长达约8年之久。据360网站安全工程师介绍,该漏洞是用户将HTTP请求参数提交至Apache服务器,通过mod_cgi模块交给后端的php-cgi处理,但在执行过程中部分字符没有得到处理,比如空格、等号(=)、减号(-)等。利用这些字符,攻击者可以向后端的php-cgi解析程序提交恶意数据,php-cgi会将这段“数据”当做php参数直接执行,目前截获到的攻击主要利用以下PHP参数:文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

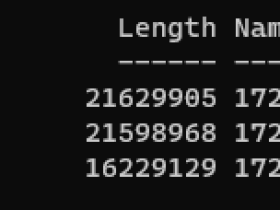

包含本地文件读取内容:文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

读取PHP源码:文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

直接执行任意命令:文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

通过远程包含直接在服务器上执行webshell:文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

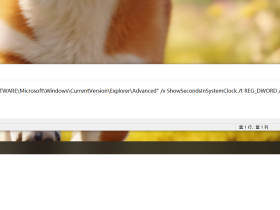

360网站安全检测平台分析认为,PHP CGI漏洞危害并不仅限于远程执行代码,攻击者还可以定义php的执行参数,使用“-n”后,php.ini中的一些列安全设置均被绕过。因为目前绝大部分虚拟主机的安全还是依靠php自身的安全设置,遭遇该漏洞攻击时将形同虚设。文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

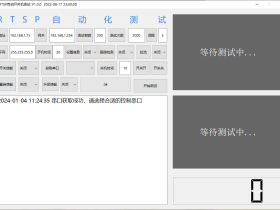

截至发稿前,360网站安全检测平台已将PHP CGI漏洞加入了扫描规则,对注册网站用户进行紧急专项扫描,并及时向受漏洞影响的网站管理者发送报警通知。此外,相关网站也可免费使用360网站宝服务,可以有效主动防御黑客针对网站的恶意攻击。文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

360网站宝服务网址:http://wzb.360.cn文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html 文章源自陈学虎-https://chenxuehu.com/article/2012/05/755.html

评论